Искусство цифровой самозащиты - Страница 3

У нас в Кингисеппе[8] интернет был только по модему и достаточно дорогой для того времени. Звонишь по определенному номеру и потом платишь по несколько рублей за минуту на линии. Поэтому для электронной почты некоторые умельцы подняли выделенный сервер, расположили его на местном заводе «Фосфорит»[9]. Специальная программа Minihost дозванивалась до сервера и принимала/отправляла почту по протоколу UUCP[10]. Вот под этот почтовый клиент я и написал трояна на Pascal’е[11]: он должен был стащить пароли от почты и отправить тем же Minihost’ом мне на специальный адрес электронной почты. Закинул этого трояна я в местную почтовую конференцию под видом «крутого скринсейвера».

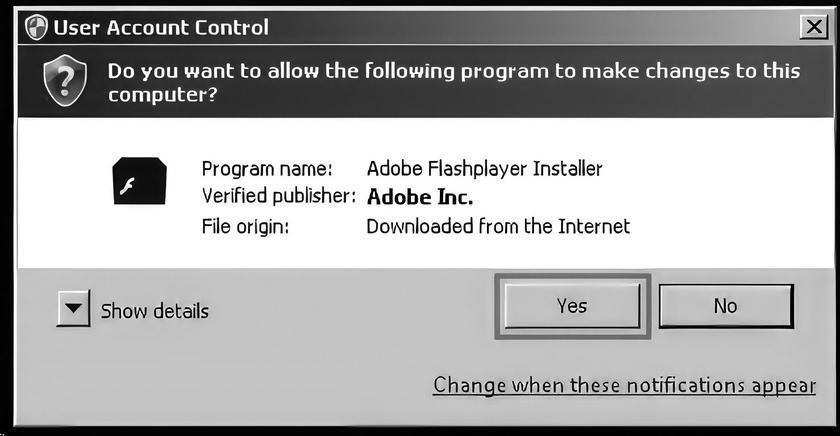

Следующий мой троян использовался как загрузчик для спам-бота[12] Festi. Задача трояна была скрытно установить бота на компьютер пользователя. Вот только одна проблема: начиная с Windows Vista Microsoft встроила в операционную систему UAC[13], который блокировал установку драйверов-руткитов.

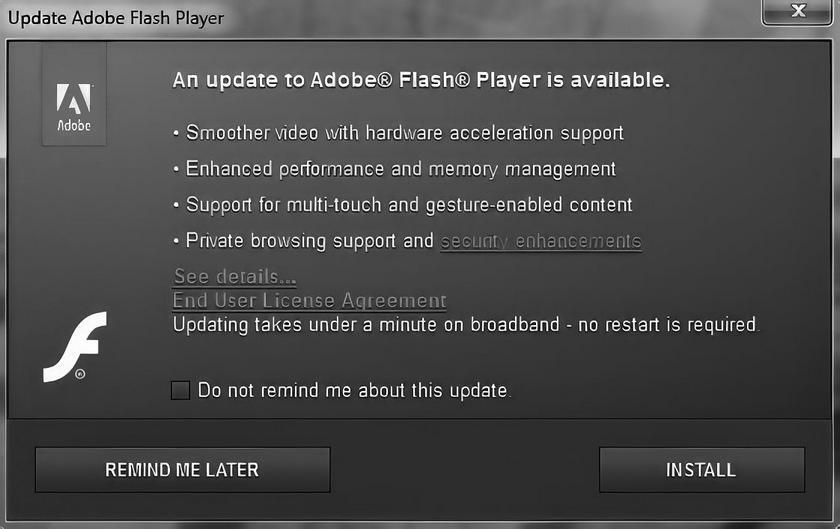

Нужно было получить права администратора. И один из таких способов – социальная инженерия. Троян-загрузчик притворялся обновлением Adobe Flash Player[14] и при нажатии на Install запрашивал те самые права администратора, что уже не вызывало подозрений у пользователя. Далее троян имитировал процесс обновления и закрывался, выполнив свою задачу.

Этот пример хорошо иллюстрирует природу троянской программы: замаскироваться под видом чего-то вполне легального и выполнить некоторые действия без ведома и разрешения пользователя. Такие программы в подавляющем большинстве случаев служат для вредоносных целей.

Виды троянских программ:

• Удаленный доступ (Backdoors)

Бэкдоры открывают злоумышленникам доступ к управлению зараженным компьютером. Злоумышленник может делать что угодно на захваченном ПК – например, копировать файлы, делать снимки экрана. Так очень часто начинается взлом целой сети предприятия. На зараженной машине находят доступы от других компьютеров в сети – рабочих станций, баз данных, почтовых серверов – и устанавливают на них, например, шифровальщика.

• Дроппер (Dropper)

Название происходит от английского слова drop – сбрасывать. Дроппер несет внутри себя другой вредоносный код, который он запускает (сбрасывает) на зараженном компьютере. Например, дроппер может содержать трояна-кейлоггера, который после запуска маскируется внутри системы и перехватывает весь ввод с клавиатуры.

• Загрузчик (Loader)

Так же, как и дроппер, может запускать на инфицированном компьютере произвольный код без ведома и согласия пользователя. Но, в отличиe от дроппера, загрузчик остается резидентным в памяти и может загрузить произвольный файл с удаленного сервера злоумышленника и выполнить его на целевой машине. Обычно загрузчиками пользуются поставщики загрузок (installs), которые продают эти загрузки на теневых форумах. Но об этом мы поговорим позже.

• Банковские трояны

Банковские трояны встречаются наиболее часто. Их используют злоумышленники для кражи доступов в онлайн-банки, платежные системы, а также для кражи номеров кредитных карт. Вообще такие трояны обычно крадут доступы от любых сайтов, будь то ваш личный счет в PayPal или ваш аккаунт на mail.ru. Периодически полученные данные отправляются на удаленный сервер, контролируемый злоумышленником. На языке кардеров[15] подобные данные называются логами[16].

• Трояны, выполняющие DDoS-атаки

Распределенные атаки типа «отказ в обслуживании» (DDoS) продолжают будоражить интернет. В этих атаках к серверу или сети обращается огромное количество запросов, как правило, это делается с использованием ботнетов[17]. В июне 2022 года произошла рекордная DDoS-атака[18]. Источником стал ботнет Mantis, состоящий из зараженных серверов и виртуальных машин. Атака достигала 26 млн запросов в секунду. Представьте, тысячи машин по всему миру слали одновременно 26 млн запросов в секунду! Такую атаку выдержит не каждая DDoS-защита, не то что сайт. Для достижения такой вычислительной мощности необходимо огромное количество ботов. Ботнеты состоят из так называемых компьютеров-зомби. На первый взгляд эти компьютеры работают нормально, однако они также используются при совершении атак. Причиной является троянская программа с бэкдором, незаметно присутствующая на компьютере и при необходимости активируемая оператором. Результатом успешных DDoS-атак является недоступность веб-сайтов или даже целых сетей.

• Трояны, имитирующие антивирусы (Fake AV)

Трояны, имитирующиe антивирусы, относятся к классу программ-страшилок (Scareware). Такие лжеантивирусы особенно коварны. Вместо защиты устройства они являются источником серьезных проблем. Эти троянские программы имитируют обнаружение вирусов, тем самым вызывая панику у ничего не подозревающих пользователей и убеждая их приобрести эффективную защиту за определенную плату. Однако вместо полезного инструмента антивирусной проверки вы получаете пустышку, либо, что еще хуже, данные вашей карты попадают к злоумышленникам – кардерам.

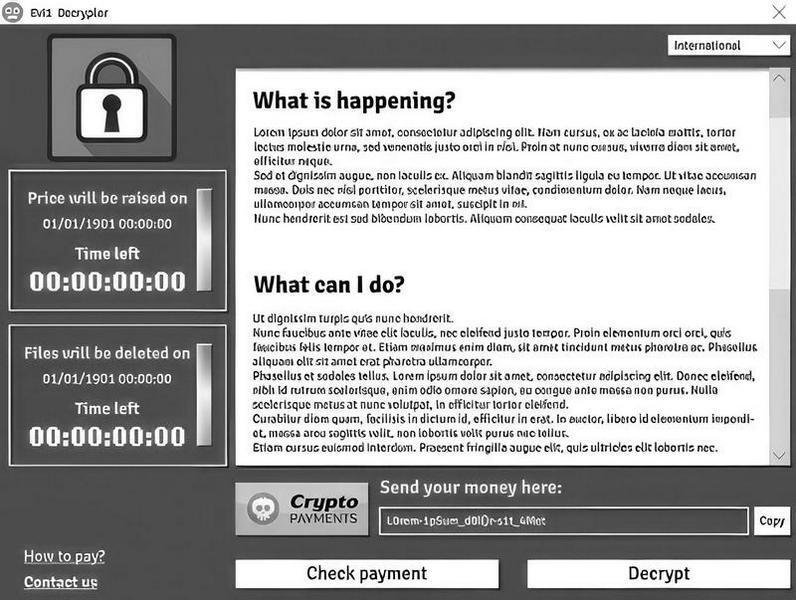

• Трояны-вымогатели

Этот тип троянских программ может изменять данные на компьютере, вызывая сбои в его работе, или блокировать доступ к определенным данным. Злоумышленники обещают восстановить работоспособность компьютера или разблокировать данные только после получения требуемого выкупа. Примером такого трояна является шифровальщик. Один из самых резонансных инцидентов с вымогателями-шифровальщиками за последнее время – атака на Colonial Pipeline, компанию, снабжающую топливом часть Bосточного побережья США. Шифровальщик уведомляет жертву, что ее компьютер или серверы зашифрованы, а также отправляет личный URL-адрес утечки: украденная информация загружена в интернет и ждет автоматической публикации, если организация не заплатит до определенного срока. Также хакеры сообщают, что удалят все данные жертвы из сети в случае оплаты. Режим ЧП был введен в 18 штатах США. Позже стало известно, что оператор трубопроводов Colonial Pipeline выплатил взломавшей его системы группировке хакеров DarkSide около $5 миллионов в качестве выкупа в криптовалюте сразу через несколько часов после атаки.

• Трояны-прокси

Программа, предназначенная для анонимного доступа злоумышленника в интернет через компьютер жертвы. Т. е. злоумышленник попросту использует IP-адрес[19] жертвы для выхода в интернет. Прокси обычно используются для рассылки спама, перебора паролей, взлома сайтов или же в схемах обналичивания денег с похищенных карт (когда кардер делает покупку чужой картой в интернет-магазине).